Desde esta nueva sección del blog, Information Warfare Strategies (SRF-IWS), presentaremos escenarios hipotéticos con relación a un tema muy de moda como es la ciberguerra. Analizaremos el porqué, el cómo y el impacto de realizar ataques a los sistemas informáticos conocidos como Computer Network Attacks (CNA) [1] en la jerga de ciberguerra.

This new section of the blog, Information Warfare Strategies (SRF-IWS), will introduce hypothetical cyber warfare scenarios, a hot topic these days. We will analyze the why, the how and the impact of computer attacks known as Computer Network Attacks (CNA) [1] in cyber warfare jargon.

¿Por Qué? / The Why?

Ataques a los sistemas financieros, en particular a la bolsa, han sido planteados por diversas películas como “Die Hard 4.0” o “Asalto al tren Pelham 123”, además de numerosos ejemplos reales como Rusia acusada por la SEC de manipulaciones en la bolsa mediante el uso de cuentas robadas [2] o los recientes ataques al NASDAQ [3] y al comercio del carbón en Europa [4] con el fin de causar daños económicos, llamar la atención o simplemente enriquecerse.

Attacks to financial systems, in particular the stock market, have been raised by various films such as “Die Hard 4.0″ or ” The Taking of Pelham 123″, as well as numerous real examples as Russia accused by the SEC of manipulation in the stock market through the use of stolen accounts [2] or the recent attacks on NASDAQ [3] and the carbon market in Europe [4] in order to cause economic damage, draw attention to or just to enrich themselves.

En nuestro primer escenario vamos a enfocar nuestro ataque a los paraísos fiscales. Más de un lector se estará preguntando el porqué de esto, pues por varias razones:

- Los paraísos fiscales “protegen” una cantidad inimaginable de fortunas de millonarios, empresas, países, dictadores, etc.

- La discreción es la norma, ya que tanto a los paraísos fiscales como a sus propios clientes no les interesa que se haga público si los sistemas informáticos han sido comprometidos y las fortunas robadas, aunque dependiendo de quién sea la fortuna podría haber serias repercusiones.

- Si las grandes empresas como Google, Adobe y Yahoo con amplios recursos y talento no fueron capaces de resistir ataques informáticos (Operación Aurora [5]) o el mismísimo Departamento de Defensa americano frecuentemente víctima de ataques, ¿podemos realmente creer que estos paraísos fiscales son seguros y podrían defenderse contra ataques focalizados? Permitidme que lo dude.

In the first scenario we will focus our attacks on Tax Havens. I’m sure more than one reader will be wondering why, well there are several reasons:

- Tax havens “protect” an unimaginable amount of fortunes from millionaires, companies, countries, dictators, etc.

- Discretion is the rule, both tax havens and their customers care to go public if computer systems have been compromised and fortunes stolen, although depending on whom the fortune is could have serious repercussions.

- If large corporations such as Google, Adobe and Yahoo with vast resources and talent were not able to resist attacks (operation Aurora [5]) or even the US Department of Defense often victim of attacks, can we really believe that these tax havens are safe and could defend against targeted attacks? Let me doubt it.

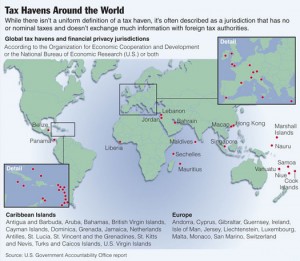

Las Fig. 1 y Fig. 2 son mapas que reflejan los países considerados como paraísos fiscales, aunque algunos países han sido eliminados de esta lista negra recientemente como es el caso de Andorra debido a una mayor transparencia. Estaríamos hablando de alrededor de unos 50 países que podrían ser objetivos potenciales, y podemos apreciar que la mayoría de ellos no destaca por ser tecnológicamente avanzados.

Fig. 1 and Fig. 2 are maps that reflect the countries considered tax havens, although some countries have been removed from this list recently as in the case of Andorra because of greater transparency. We would be talking about some 50 countries that could be potential targets and we can see that most of them are not noted for being technologically advanced.

Fig. 1 – Paraíso Fiscal Mapa I / Tax Haven World Map I

Fig. 2 – Paraíso Fiscal Mapa II / Tax Haven World Map II

Computer Network Operations (CNO) / Cyber Operations (CO) / Computer Network Operations (CNO) / Cyber Operations (CO)

Computer Network Operations (CNO) es el término que engloba las acciones relacionadas con la ciberguerra y que contiene 3 categorías:

- Computer Network Attack (CNA): Ataque

- Computer Network Defense (CND): Defensa

- Computer Network Explotation (CNE): Inteligencia

En esta sección hablaremos sobre ataques teóricos a nuestros objetivos por lo que estaremos interesados en CNA y CNE.

Computer Network Operations (CNO) is the term that includes actions relating to cyber warfare and contains 3 categories:

- Computer Network Attack (CNA): Attack

- Computer Network Defense (CND): Defense

- Computer Network exploitation (CNE): Intelligence

In this section we will discuss theoretical attacks for our goals, therefore we are interested in CNA and CNE only.

En la pasada edición de Defcon, el legendario congreso hacker, hubo una interesante charla sobre la creación de un ficticio ciber-ejército capaz de atacar cualquier país por Charlie Miller, reputado experto en seguridad. Miller en su exposición planteaba la idea que Corea del Norte le secuestraba y le obligaba a crear un ciber-ejército capaz de comprometer la seguridad de los EE.UU. Para ello Miller estimo que necesitaría unas 592 personas (expertos en seguridad, programadores, jefes de proyecto, etc.) con un prepuesto de 49 millones de dólares y un plazo de 2 años para conseguir este objetivo. [6]

In the last Defcon, the legendary hacker Congress, there was an interesting talk on the creation of a fictional Cyber-army capable of attacking any country by renowned security expert Charlie Miller. Miller in his presentation raised on the idea that North Korea kidnapped him and obliged him to create a cyber-army capable of compromising the security of the United States. So Miller estimated that it would require about 592 people (security experts, developers, project managers, etc.) with a budget of $49 million and a timeframe of 2 years to achieve this goal. [6]

Nuestro comando es más modesto y basado en la metodología de Miller estimamos que necesitamos unas 27 personas (seguridad, pentester y jefes de proyecto) y un presupuesto de unos 3 millones de dólares pero esto no incluye equipamiento, gente externa, nuestro equipo de agentes en el terreno para ataques físicos o la gente de desarrollo. Botnets que en este caso no emplearemos (en caso de necesitar botnets podemos alquilar en el mercado negro). Como resultado final estaríamos hablando de unas 40 personas con un presupuesto de 5 millones de dólares en un periodo de 6-9 meses, siempre que queramos hacerlo de forma profesional. Posiblemente podamos conseguirlo con menos gente y presupuesto.

Our commando is more modest and based on Miller’s methodology we believe that would require around 27 people (security experts, pen tester and project managers) and a budget of about $3 million, but this amount does not include equipment, external people, our team of field agents to perform physical attacks or developers. Botnet that in this exercise will not be used (in case of needing botnets we can rent them on the black market). The end result would be around 40 people with a budget of $5 million over a period of 6-9 months, wherever we want to do it professionally. We can possibly get it with fewer people and budget.

La combinación de ataques es un concepto que debemos dominar para conseguir nuestro objetivo como nos enseña “Unrestricted Warfare”, por lo que usaremos distintas estrategias de ataque como:

- Informáticos: mediante nuestro equipo de ciber soldados

- Política: si tenemos la capacidad como Nación de ejercer algún tipo de fuerza política/económica contra alguno de estos paraísos. Algún tipo de embargo referente a tecnologías de seguridad podría ser interesante para nuestra ventaja

- Terroristas: mediante nuestros agentes de campo

Nuestro planteamiento de ataque es que para ser más efectivos y conseguir nuestro objetivo debemos tener un equipo de agentes en el terreno y no sólo ciber soldados a distancia, aunque quién sabe, quizá es lo único que necesitamos.

The combination of attacks is a concept that we must master to achieve our goals, as the “Unrestricted Warfare” teach us, and by which we will use different attack strategies such as:

- Computer: through our team of cyber warriors

- Politics: if we have the ability as a State-Nation to exercise some sort of policy/economic force against any of these tax havens. Any type of embargo concerning security technologies might be interesting to our advantage

- Terrorists: through our field agents

Our attack approach is that in order to be more effective and achieve our goals we must have a team of field agents and not only cyber warriors from a remote location, but who knows, maybe it is all that we need at the end.

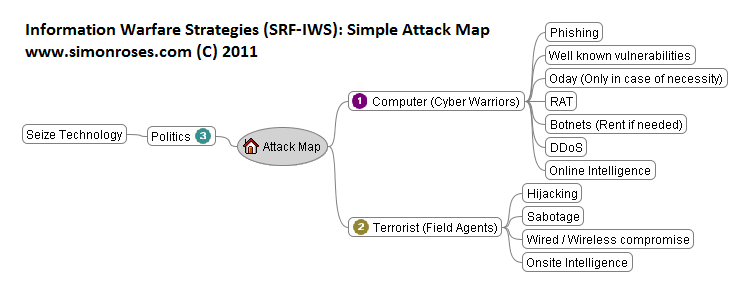

En base a nuestra combinación de ataques hemos desarrollado un mapa de ataque simple (Fig. 3) que nos da una visión de posibles estrategias que podemos seguir para alcanzar nuestro objetivo.

On the basis of our attack combination we have developed a simple attack map (Fig. 3) that gives us a vision of possible strategies that we can execute to achieve our goals.

Fig. 3 – Mapa de ataque simple / Simple Attack Map

Ahora ya estamos listos para la acción!

Now we are ready for action!

Impacto Económico / Economic Impact

Se desconoce el volumen económico que manejan los paraísos fiscales, pero el senado de EE.UU. estima que solamente EE.UU. pierde unos 100 billones de dólares anuales por evasión de impuestos a través de estos paraísos fiscales y si incluimos otros países estaríamos hablando de billones de euros. [7]

The economic volume operating in tax havens is unknown, but the United States Senate considers that United States alone losses some $100 billion a year for tax evasion through these tax havens and if we include other countries we would be talking of billions euros in losses. [7]

Si quisiéramos provocar daños económicos a un país podríamos intentar averiguar cuáles son los paraísos fiscales preferentes y atacarlos. Por ejemplo en España hace unos años Andorra y Gibraltar eran bastante populares entre empresas, pequeños inversores y deportistas.

If we were to cause economic damage to a country we could try to find out what are the preferential tax havens and attack them. For example in Spain a few years ago Andorra and Gibraltar were quite popular among companies, small investors and athletes.

Un ejemplo real del uso de estas tácticas ocurrió en 1999 cuando operativos de la CIA y posiblemente de la NSA bajo un mandato del Presidente Bill Clinton obtuvieron permiso para comprometer la seguridad de varios bancos en Rusia, Chipre y Grecia con el fin de embargar las cuentas bancarias de Slobodan Milosevic acusado de crímenes de guerra. La operación fue todo un éxito y demostró el beneficio de estas tácticas. [8]

A real example of the use of such tactics occurred in 1999 when operatives of the CIA, and possibly of the NSA under a mandate from President Bill Clinton got permission to compromise the security of several banks in Russia, Cyprus and Greece in order to seize bank accounts of Slobodan Milosevic, accused of war crimes. The operation was a success and showed the benefit of these tactics. [8]

El paraíso fiscal por excelencia es Suiza, aunque en los últimos años han sufrido diversos ataques informáticos, robo de información y en un esfuerzo en ganar transparencia han provocado que haya dejado de ser un paraíso fiscal para muchos millonarios pero a pesar de ello sigue siendo un objetivo atractivo para nuestro escenario.

The tax haven per excellence is Switzerland but in recent years they have suffered various computer attacks, information leakage and in an effort to gain transparency have resulted in that it has ceased to be a tax haven for many millionaires but nevertheless continues to be an attractive target for our scenario.

Dicho esto debido a la poca información que existe sobre el volumen de negocio que manejan los paraísos fiscales es difícil estimar el impacto económico, pero el lector puede estar seguro que comprometer algunos de estos paraísos fiscales puede tener severas consecuencias económicas para muchas empresas a nivel global.

Having said that, due to the little information that exists on the volume of business that tax haven manages is difficult to estimate the economic impact but the reader can be sure that owning some of these tax havens can have severe economic consequences for many companies at a global level.

Conclusiones / Conclusions

A lo largo de este ficticio escenario hemos analizado el porqué, el cómo y el impacto de realizar ataques a objetivos concretos mediante ciberguerra. Como ya hemos señalado los paraísos fiscales pueden ser un objetivo lucrativo y tener unas consecuencias serias a nivel global sobre todo en el periodo de crisis que nos encontramos.

In this fictional scenario we’ve analyzed the why, the how and the impact of strikes at specific targets by cyber warfare tactics. As we have already mentioned tax havens can be a lucrative target and have serious consequences at the global level particularly in the period of crisis that we are living.

Podemos resumir este escenario en:

- Difícilmente cualquier país, empresa o Infraestructura Crítica (IC) podrá defenderse de ataques bien organizados.

- Hemos creado un pequeño ciber ejército pero es factible a menor escala, como operan los grupos mafiosos en la Red.

- Debemos definir nuestro plan de acción y tener los recursos necesarios.

- La ciber guerra existe y los países tienen que ser conscientes y adoptar medidas.

- Es necesaria una coordinación entre lo civil y militar para defender los intereses nacionales.

We can summarize the scenario:

- Hardly any country, corporation or Critical Infrastructure (CI) can defend against organized attacks.

- We have created a small Cyber Army but it is feasible on a smaller scale, as operate mafia-style groups on Internet.

- We must define our action plan and have the necessary resources.

- Cyber warfare exists and countries need to be aware and take action.

- Coordination between civil and military to defend national interests is a must.

Sin duda veremos el uso de estas tácticas de forma frecuente y profesionalizada y muchos de los perfiles necesarios serán profesiones en auge en esta década.

Desde aquí invitamos al lector a que nos haga sugerencias de escenarios que le gustaría que desarrollemos en conjunto.

Hasta el próximo SRF-IWS!!!!!

We will certainly see the use of these tactics more frequently and professionally and many of the necessary skills will be jobs on the rise in this decade.

From here we invite the reader to make us suggestions of scenarios that you would like us to develop together.

Until the next SRF-IWS!

— Simon Roses Femerling

Enlaces / Links

[1] http://en.wikipedia.org/wiki/Computer_network_operations

[2] http://www.v3.co.uk/v3-uk/news/1960891/russian-accused-stock-hacking-denies-allegations

[3] http://online.wsj.com/article/SB10001424052748704709304576124502351634690.html

[4] http://www.ens-newswire.com/ens/jan2011/2011-01-20-01.html

[5] http://en.wikipedia.org/wiki/Operation_Aurora

[6] http://www.defcon.org/images/defcon-18/dc-18-presentations/Miller/DEFCON-18-Miller-Cyberwar.pdf

[7] http://www.oecd.org/document/21/0,3746,en_2649_37427_42344853_1_1_1_37427,00.html

[8] http://www.zdnet.com/news/cias-cyberwar-is-just-computer-crime/102411

http://newunionism.wordpress.com/2010/11/24/tax-havens-and-globalisation/