Aunque el gusano Stuxnet lleva tiempo en funcionamiento pero es en septiembre cuando ha saltado en los medios de comunicación debido a su complejidad y su uso como arma moderna en ciberguerra.

Although Stuxnet worm has been around for some time is in September when it has jumped in the media due to its complexity and its use as modern weapon in cyber warfare.

Existe mucha especulación sobre este gusano y posiblemente nunca obtengamos las respuestas, pero no cabe duda que esta formidable arma ha sido diseñada posiblemente por algún Estado nación con amplios recursos y conocimientos. Me es realmente imposible aceptar que haya sido escrito por algún individuo o algún grupo de hackers al azar.

There is much speculation about this worm and possibly we will never get the answers, but there is no doubt that this formidable weapon was engineered possibly by any Nation-state with extensive resources and expertise. I can’t accept that it has been written by an individual or a group of hackers at random.

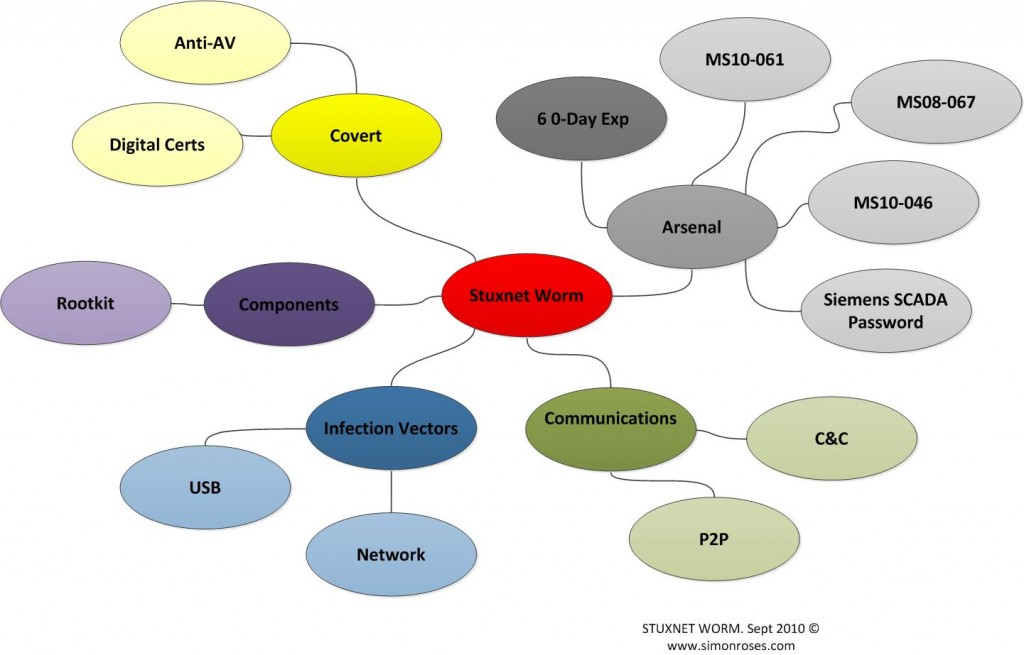

Composición de Stuxnet / Stuxnet Composition

Si analizamos el gráfico vemos la tremenda complejidad del gusano y que ha requerido amplios conocimientos de desarrollo, diversos exploits 0day, uso de una contraseña en sistemas SCADA de Siemens prácticamente desconocida, utilización de P2P para actualizarse de forma automática, utilización de C&C para comunicarse y recibir órdenes, empleo de certificados digitales válidos para pasar desapercibido, un potente rootkit que modifica sistemas SCADA, etc. Desde luego no es el típico gusano ;)

If we look at the chart we can see the tremendous complexity of the worm which has required extensive knowledge development, various 0day exploits, use of a password in Siemens SCADA systems virtually unknown, use of P2P to update automatically, use of C&C to communicate and receive orders, use of valid digital certificates to be unnoticed, a powerful rootkit that modifies SCADA systems, etc. For sure isn’t your typical worm ;)

Desde el Microsoft Malware Protection Center han publicado que el país más atacado por este gusano es Irán, “que da la causalidad” que se encuentran en pleno desarrollo de su programa nuclear en contra de la opinión pública y de muchos países del primer mundo con conocidas capacidades de ciberguerra. No entrare a especular quien ha sido pero tenemos varios sospechosos habituales ;)

Microsoft Malware Protection Center have published that the country most attacked by this worm is Iran, “which gives the causality” that are in full development of their nuclear program against public opinion and many countries of the first world with known cyber warfare capabilities. I will not speculate who has been but we have several suspects ;)

Un claro ejemplo del elaborado plan es la infección a través de USB de la central nuclear de Irán, permitiendo al gusano llegar a redes generalmente aisladas como las SCADA y evitar diversos mecanismos de seguridad y sabemos que este vector de ataque funciona de maravilla.

A clear example of the elaborate plan is the infection via USB of the nuclear plant in Iran, allowing the worm to reach generally isolated SCADA networks and to avoid various security mechanisms and we know that this attack vector works perfectly.

Podemos concluir que Stuxnet es un ejemplo real de una poderosa arma para operaciones de ciberguerra desarrollada por algún Estado nación con amplios recursos y que ha dado una buena lección al mundo sobre sus capacidades ofensivas.

Aprovecho para pedir a mis lectores que si tienen copia de este gusano me lo hagan llegar, por favor :)

¿Y cuál es tu opinión sobre el uso de sofisticados gusanos para operaciones de ciberguerra?

We can conclude that Stuxnet is an actual example of a powerful weapon for cyber warfare operations developed by some Nation-state with extensive resources and have giving a good lesson to the world about their offensive capabilities.

I take this opportunity to ask my readers if they have a copy of this worm to send it to me, please :)

And what is your opinion on the use of sophisticated worms for cyber warfare operations?

Enlaces / Links

- The Amazing Mr. Stuxnet http://www.tofinosecurity.com/blog/amazing-mr-stuxnet

- Software [In]security: How to p0wn a Control System with Stuxnet http://www.informit.com/articles/article.aspx?p=1636983

- Sophisticated Stuxnet Worm Uses 4 Microsoft Zero-Day Bugs http://www.eweek.com/c/a/Security/Sophisticated-Stuxnet-Worm-Uses-4-Microsoft-Zeroday-Bugs-629672/

— Simon Roses Femerling