Este libro corto y de fácil comprensión (se lee en menos de una hora) es una magnÍfica entrada al mundo de la electrónica, Arduino y Physical Computing. “Getting Started with Arduino” (IBSN 978-0-596-15551-3) está escrito por uno de los cofundadores de Arduino, Massimo Banzi, que nos introduce en el mundo de la electrónica con simples ejemplos.

This short and easy to understand book (read in less than an hour) is a magnificent introduction to the world of electronics, Arduino and Physical Computing. “Getting Started with Arduino” (IBSN 978-0-596-15551-3) is written by one of the co-founders of Arduino, Massimo Banzi, who introduces us into the world of electronics with simple examples.

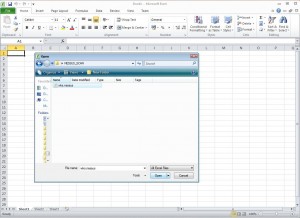

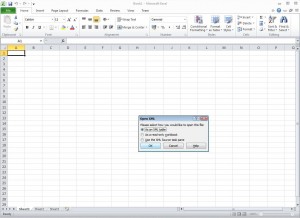

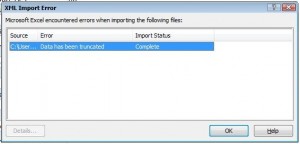

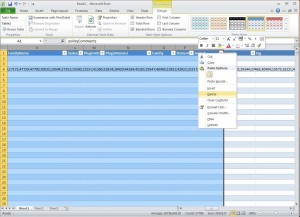

Personalmente había leído otros libros sobre el tema antes que éste, pero desde luego para una persona que quiere empezar con Arduino éste es su libro. A lo largo de los 7 capítulos el autor nos lleva desde la instalación de Arduino (Windows y MacOS), la forma de pensar, detalla la plataforma Arduino y realiza diversos ejemplos utilizando LED, Pushbutton, Breadboard entre otros componentes.

I personally had read other books on the subject before but for someone who wants to get started with Arduino this is the book. Along the 7 chapters the author leads us from Arduino installation (Windows and MacOS), how to think about it, detailing the Arduino platform and performed several examples using LED, Pushbutton, Breadboard among other components.

Recomiendo este libro por varias razones:

- Es fácil de leer ya que este pensado para personas sin conocimientos técnicos.

- El autor es todo un experto.

- Los ejemplos son prácticos y fáciles de seguir y en poco tiempo estarás creando gadgets que se conectan a Internet.

I recommend this book for several reasons:

- It is easy to read because is designed for non-technical people.

- The author is an expert.

- Examples are practical and easy to follow and soon you’ll be creating gadgets that are connecting to the Internet.

Definitivamente una obra de obligatoria lectura para cualquier persona que quiera entender sobre Physical Computing, Arduino o de electrónica en general.

Puntación (1 rosa, muy malo / 5 rosas, muy bueno): 5 Rosas (Lectura Obligatoria)

Definitely a mandatory reading for any people who wants to understand Physical Computing, Arduino or electronics in general.

Score (1 pink, very bad / 5 roses, very good): 5 Roses (Mandatory Reading)

— Simon Roses Femerling