Introducción

El mundo ha sido testigo de innumerables protestas a lo largo de la historia, donde las personas expresan sus quejas y demandan cambios. Paris, conocida por sus apasionadas manifestaciones, ha experimentado su cuota de protestas en tiempos recientes. Otros lugares como Barcelona (septiembre de 2022) y EE. UU. (Black Lives Matter 2020) han sufrido saqueos e incluso muertos durante las protestas. Sin embargo, ha surgido una preocupante nueva tendencia, donde los manifestantes aprovechan el caos para saquear tiendas, incluyendo las prominentes tienda Apple, Orange, supermercados y hasta un concesionario de motos entre otros. Mientras el impacto inmediato de estas acciones es evidente, existe un riesgo menos conocido de que estos manifestantes aprovechen la oportunidad para instalar hardware de «Red Team» y comprometer la ciberseguridad de estas empresas. En este artículo, exploraremos esta potencial amenaza y destacaremos las implicaciones que conlleva.

Entendiendo el hardware de «Red Team»

Antes de adentrarnos en los posibles riesgos de ciberseguridad que plantean los manifestantes, es crucial entender qué implica el hardware de «Red Team». El hardware de «Red Team» se refiere a dispositivos o equipos utilizados para simular ataques cibernéticos, a menudo empleados por hackers éticos o profesionales de seguridad para evaluar la postura de seguridad de una organización. Estas herramientas tienen como objetivo identificar vulnerabilidades y evaluar la efectividad de las medidas de seguridad implementadas.

La ventaja de los manifestantes

Durante protestas a gran escala, a menudo se desata el caos, lo que conlleva vandalismo, saqueos y destrucción de propiedades. En el caso de tiendas de alto perfil como Apple Store o Orange, estos incidentes atraen una atención generalizada. En medio del pandemonio, los manifestantes que poseen conocimientos sobre hardware de «Red Team» podrían aprovechar la oportunidad para instalar dichos dispositivos dentro de las tiendas comprometidas.

Instalación de hardware de «Red Team»

Los manifestantes que logran ingresar a estas tiendas pueden potencialmente colocar hardware de «Red Team», desde pequeños dispositivos hasta equipos sofisticados, dentro de la infraestructura de la tienda. Estos dispositivos pueden pasar desapercibidos inicialmente, ya que el enfoque de los equipos de seguridad y las fuerzas del orden se centra principalmente en controlar las protestas y minimizar los daños. El hardware instalado puede servir como punto de entrada para que los ciberdelincuentes obtengan acceso no autorizado a la red de la tienda, comprometiendo la ciberseguridad de la empresa y potencialmente accediendo a datos sensibles de los clientes.

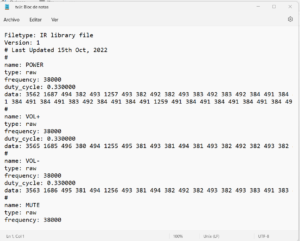

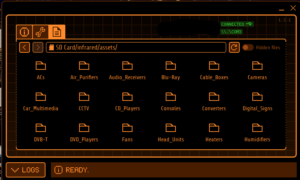

Exploremos diferentes vectores de ataque que un atacante podría utilizar (personalmente utilizo estos dispositivos y otros en mis servicios de “Red Team”):

- Buscar contraseñas en la tienda: post-it, el router y los puntos de acceso contienen pegatinas con la contraseña.

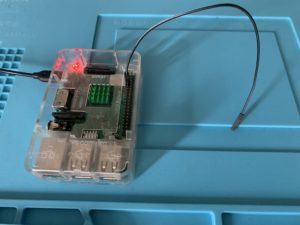

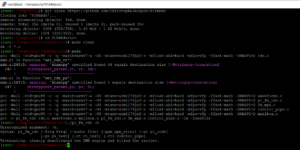

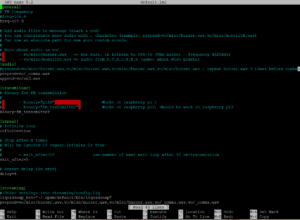

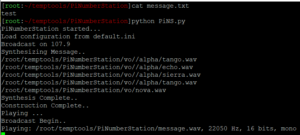

- Instalar un dropbox: un dropbox de “Red Team” es una computadora pequeña, como una Raspberry PI, desplegada y oculta para lanzar ataques inalámbricos y de red. He hablado sobre este tema en diferentes conferencias.BSidesSF 2019 Mundo Hacker Day 2021

- Bash Bunny: del proveedor de pentesting Hak5, Bash Bunny es una plataforma de ataque USB multivectorial.

- EvilCrow Cable: es un cable BadUSB.

- EvilCrow Keylogger: registrador de pulsaciones de teclas USB con soporte WIFI para exfiltración de datos.

- Jack Shark: dispositivo Hak5 para ataques a la red, se conecta a un puerto Ethernet.

- Key Croc: otro dispositivo Hak5 para el registro de teclas.

- Lan Turtle: adaptador Ethernet USB encubierto de Hak5 para ataques de red.

- Packet Squirrel: un sniffer de red de Hak5.

- Rubber Ducky: la poderosa plataforma de ataque de inyección de pulsaciones de teclas USB de Hak5.

- WHID Cactus: inyector USB HID con soporte WIFI.

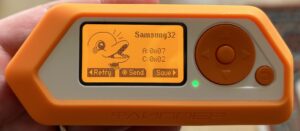

- WIFI Pineapple: La poderosa plataforma de ataque inalámbrico de Hak5. El Nano (izquierda) y el Mark VII (derecha).

Tenga en cuenta que estos dispositivos son solo algunas opciones, existen muchos más con todo tipo de capacidades.

Implicaciones de la ciberseguridad

Las consecuencias de una ciberseguridad comprometida son graves, no solo para las empresas afectadas, sino también para sus clientes y socios comerciales. A continuación, se presentan algunas implicaciones potenciales:

Robo de datos: Una infiltración exitosa puede llevar al acceso no autorizado a los datos de los clientes, incluyendo información personal y financiera. Este robo puede tener consecuencias de gran alcance, como robo de identidad, fraude y daño a la reputación de las empresas afectadas.

Robo de propiedad intelectual: Empresas como Apple a menudo poseen propiedad intelectual valiosa que es muy buscada por competidores o actores maliciosos. La vulneración de su ciberseguridad puede exponer secretos comerciales, patentes e información propietaria, poniendo en peligro su ventaja competitiva y potencialmente causando pérdidas financieras. Confianza del cliente: Un robo de datos o una ciberseguridad comprometida pueden erosionar la confianza de los clientes en las empresas afectadas. Los clientes pueden dudar en compartir su información o participar en transacciones comerciales, lo que resulta en pérdida de ingresos y daño a largo plazo a la reputación de la empresa.

Vulnerabilidades en la cadena de suministro: Si una empresa comprometida forma parte de una cadena de suministro más amplia, el ataque cibernético puede extender su alcance a otras organizaciones conectadas a la red. Este efecto dominó puede amplificar aún más el impacto del robo de datos inicial, potencialmente interrumpiendo industrias enteras y causando un daño económico significativo.

Medidas preventivas y estrategias de mitigación

Para mitigar los riesgos mencionados anteriormente, es imperativo que las empresas prioricen sus esfuerzos de ciberseguridad. A continuación, se presentan algunas medidas preventivas recomendadas:

Seguridad física sólida: Fortalecer las medidas de seguridad física, incluyendo una vigilancia mejorada, alarmas y puntos de entrada reforzados, puede ayudar a disuadir el acceso no autorizado y limitar las oportunidades para que los manifestantes instalen hardware de «Red Team».

Monitoreo de red: Implementar herramientas avanzadas de monitoreo de redes puede ayudar a detectar cualquier actividad sospechosa o intentos de acceso no autorizado, permitiendo una respuesta rápida a posibles amenazas.

Auditorías de seguridad regulares: Realizar auditorías de seguridad regulares y evaluaciones de vulnerabilidades puede identificar debilidades en el sistema y ayudar a implementar salvaguardias necesarias.

Concienciación de los empleados: Educar a los empleados sobre los riesgos de la ingeniería social y la manipulación física puede ayudarles a identificar y reportar comportamientos sospechosos de manera oportuna.

Conclusión

Si bien las protestas sirven como una vía importante para expresar quejas, el potencial de explotar estos eventos para comprometer la ciberseguridad es una preocupación creciente. Los recientes incidentes de manifestantes saqueando tiendas como Apple Store y Orange en París resaltan la necesidad de fortalecer las medidas de seguridad para mitigar los riesgos de instalación de hardware de «Red Team». Las empresas deben mantenerse vigilantes, mejorar continuamente sus prácticas de ciberseguridad y colaborar con las agencias encargadas de hacer cumplir la ley para prevenir el acceso no autorizado y proteger los datos sensibles. Al hacerlo, podrán mantener la confianza de sus clientes y protegerse de posibles amenazas cibernéticas, garantizando en última instancia la sostenibilidad a largo plazo de sus negocios.

¿Tu opinión? ¿Te gustaría entrar más en detalle sobre dispositivos “Red Team”? Házmelo saber en los comentarios.