El camino hacia el desarrollo de software es una fascinante historia de innovación, creatividad y avance tecnológico. Empecé a aprender a programar a finales de los 80, cuando era niño, con lenguajes como Pascal y Clipper; más tarde, llegaron C y el lenguaje ensamblador. Cuando en mi instituto se introdujo una clase de informática para enseñar el lenguaje Basic, ya tenía años de experiencia.

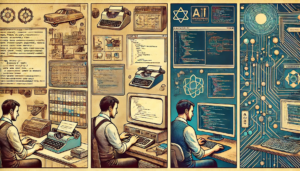

Tuve el privilegio de presenciar y participar en esta evolución, que se puede clasificar en tres etapas distintas: la fase de desarrollo inicial, la fase de composición y la era actual del software generado por IA. Cada etapa no solo marca un salto en la forma de crear el software, sino que también conlleva su propio conjunto de implicaciones de seguridad. Vamos a explorarlas en detalle.

Etapa 1: El nacimiento del desarrollo de software

Fase de desarrollo

En los primeros tiempos de la informática, el desarrollo de software era un proceso meticuloso y manual. Los desarrolladores escribían código línea por línea en lenguajes de programación de bajo nivel como ensamblador y, más tarde, en lenguajes de alto nivel como Fortran, COBOL y C/C++. Esta era se caracterizaba por un enfoque práctico en el que el programador tenía que definir explícitamente cada función, algoritmo y estructura de datos. Todo el código se escribía desde cero.

Implicaciones de seguridad

- Vulnerabilidades por errores humanos: la codificación manual era muy propensa a errores humanos, que a menudo conducían a errores y vulnerabilidades de seguridad. Errores simples como desbordamientos de búfer o validación de entrada incorrecta podían comprometer la seguridad de todo el sistema.

- Falta de prácticas de seguridad estandarizadas: en los inicios del desarrollo de software, había pocos protocolos de seguridad establecidos. Los desarrolladores se centraban más en la funcionalidad que en la protección contra amenazas potenciales, lo que dejaba muchos sistemas iniciales expuestos a vulnerabilidades básicas.

- Medidas de seguridad reactivas: las medidas de seguridad eran principalmente reactivas. Se aplicaban parches y correcciones después de descubrir las vulnerabilidades, lo que a menudo significaba que los sistemas quedaban vulnerables durante períodos prolongados.

Preguntas de seguridad:

- ¿Quién introdujo el error?

- ¿Cuándo se introdujo el error?

- ¿Cómo se detectó?

- ¿Qué se puede hacer para prevenirlo?

Tasa de errores: x1 – los desarrolladores introdujeron errores en el código.

Etapa 2: La era de la composición

Fase de composición

A medida que los sistemas de software se volvieron más complejos, la industria cambió hacia un enfoque compositivo. Esta fase vio el surgimiento de la programación modular, las bibliotecas, los marcos y las API. Los desarrolladores ahora podían aprovechar los componentes y servicios preexistentes para crear aplicaciones de manera más eficiente. Al componer un proyecto, el tiempo de creación disminuye.

Implicaciones de seguridad

- Gestión de dependencias: la dependencia de bibliotecas y marcos de terceros introdujo nuevos desafíos de seguridad. Las vulnerabilidades en estas dependencias podían propagarse a las aplicaciones que las usaban, lo que requería una gestión de dependencias sólida y actualizaciones periódicas.

- Estandarización de las prácticas de seguridad: con la maduración del desarrollo de software, comenzaron a surgir prácticas de seguridad estandarizadas. Conceptos como pautas de codificación segura, revisiones de código y pruebas de penetración se convirtieron en partes integrales del ciclo de vida del desarrollo.

- Herramientas de seguridad mejoradas: la era de la composición también trajo consigo herramientas y prácticas de seguridad avanzadas, como el análisis estático y dinámico, para identificar vulnerabilidades en las primeras etapas del proceso de desarrollo.

Preguntas de seguridad:

- ¿De dónde provienen los errores: de los desarrolladores o de los componentes de terceros?

- ¿Se identifican todos los componentes de terceros?

- ¿Se actualizan todos los componentes de terceros?

- ¿Qué procesos y herramientas existen para prevenir o mitigar errores?

Tasa de errores: x2 – los errores son introducidos por los desarrolladores y los componentes de terceros.

Etapa 3: La era del software generado por IA

Software generado por IA

Estamos entrando en una era en la que la inteligencia artificial (IA) desempeña un papel importante en la creación de software. Los modelos de IA y aprendizaje automático pueden generar código, sugerir mejoras e incluso desarrollar aplicaciones completas de forma autónoma. Esta evolución está impulsada por los avances en el procesamiento del lenguaje natural (PLN) y la disponibilidad de grandes cantidades de datos de entrenamiento.

El uso de IA para generar código reduce drásticamente los plazos de desarrollo y la cantidad de desarrolladores necesarios. Se avecina una explosión de software creado por personas que no son desarrolladores y el despido de personal técnico.

Implicaciones de seguridad

- Detección automatizada de vulnerabilidades: la IA puede mejorar significativamente la seguridad al automatizar la detección y la reparación de vulnerabilidades. Los modelos de aprendizaje automático pueden analizar grandes bases de código e identificar posibles fallas de seguridad mucho más rápido que los desarrolladores humanos.

- Amenazas y defensas sofisticadas: a medida que la IA se vuelve más frecuente en el desarrollo de software, también se convierte en una herramienta para los atacantes. Los ataques impulsados por IA pueden adaptarse y evolucionar, lo que hace que las medidas de seguridad tradicionales sean menos efectivas. Sin embargo, la IA también se puede utilizar de manera defensiva para predecir y contrarrestar estas amenazas sofisticadas.

- Preocupaciones éticas y de cumplimiento: el software generado por IA plantea preguntas sobre la responsabilidad y el cumplimiento. Es fundamental garantizar que los sistemas de IA cumplan con los estándares éticos y los requisitos regulatorios. Además, existe la necesidad de transparencia en la forma en que los modelos de IA toman decisiones para evitar introducir sesgos o vulnerabilidades involuntarias.

Preguntas de seguridad:

- ¿De dónde provienen los errores: desarrolladores, componentes de terceros o IA?

- ¿Cómo se protege el código propietario cuando se trabaja con IA? Enviar código propietario a la IA puede ser una violación de la privacidad de la empresa.

- ¿Quién es responsable de un error de seguridad?

- ¿Puede una empresa culpar a un código emitido por IA?

- ¿Los procesos y las herramientas abordan todos los orígenes del código: desarrolladores, componentes de terceros e IA?

Tasa de errores: x3 – en esta etapa, los desarrolladores, los componentes de terceros y el código emitido por IA pueden introducir errores.

Conclusión

La evolución del desarrollo de software desde la codificación manual hasta las soluciones generadas por IA ha transformado drásticamente la industria. Cada etapa ha introducido nuevas eficiencias y capacidades, pero también ha generado distintos desafíos de seguridad. A medida que continuamos adoptando la IA en la creación de software, es imperativo adoptar prácticas de seguridad sólidas que evolucionen junto con los avances tecnológicos. Al hacerlo, podemos aprovechar todo el potencial de la IA al mismo tiempo que nos protegemos contra las amenazas emergentes y garantizamos la integridad y la seguridad de nuestros sistemas de software.

Al reflexionar sobre mi viaje a través de estas etapas, me entusiasma el futuro del desarrollo de software y las posibilidades que trae la IA. Pero debemos permanecer atentos y proactivos para abordar los nuevos desafíos de seguridad que vienen con ella, la AppSec está evolucionando.

–SRF